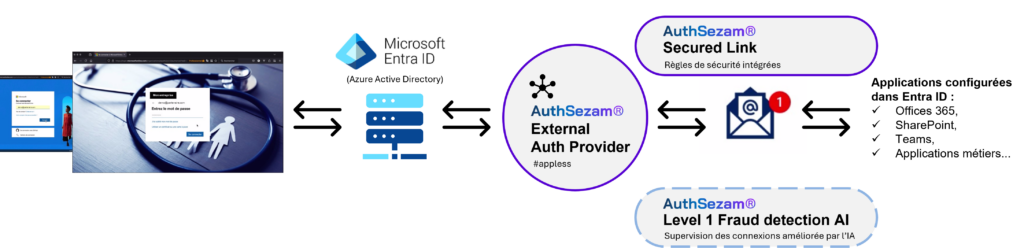

AuthSezam EAM Microsoft Entra-ID (Azure AD) est le 2nd facteur d’authentification le plus simple d’utilisation : sans application à installer, ni mot de passe

Bénéfices pour la DSI :

✔ Conformité règlementaire en ajoutant un 2nd facteur

✔ Une fois intégrée, l’administration est transparente depuis Entra-ID

✔ Extension de périmètre possible pour déployer le MFA aux accès externes : Système pertinent pour déployer le MFA à des populations externes, permettant de vérifier que l’adresse email professionnelle est toujours active (sous contrat).

Bénéfices pour les utilisateurs :

✔ Pas d’enrôlement, ni formation nécessaire

✔ Pas d’application à installer

Simplifiez le MFA EntraID

Avec AuthSezam, c’est tellement plus rapide et intuitif !

Disposez d’une alternative sécurisée pour les utilisateurs ne pouvant pas utiliser de téléphone ou installer des applications sur leur téléphone personnel/privé. De plus, AuthSezam complète parfaitement la solution de Microsoft Entra ID (Azure AD) pour simplifier le déploiement du MFA pour la gestion des accès des externes (sous-traitants, partenaires, indépendants…)

AuthSezam enrichit la solution EntraID de Microsoft

AuthSezamn est désormais disponible pour compléter la solution Entra ID de Microsoft, couvrant des cas d’usage spécifiques non pris en charge par les solutions traditionnelles.

Bien qu’Entra ID offre une authentification multi-facteur robuste, certains besoins nécessitent des alternatives.

AuthSezam 2nd Facteur répond à ces défis, notamment pour :

Utilisateurs sans téléphone ou ne pouvant pas installer d’application

Certains utilisateurs, en raison de contraintes techniques ou de politiques internes, ne peuvent pas utiliser des appareils mobiles pour l’authentification. AuthSezam propose des alternatives sécurisées adaptées à ces situations.

Sous-traitance et accès aux utilisateurs externes

Dans le cadre de la gestion des accès externes, tels que les sous-traitants, il est souvent difficile de contrôler et de sécuriser l’authentification. AuthSezam permet une gestion efficace et sécurisée des accès pour ces utilisateurs.

Découvrez la démonstration du parcours Entra ID 2FA via lien sécurisé AuthSezam :

Eliminez les frictions de parcours tout en renforçant la sécurité

En offrant des alternatives sécurisées pour les utilisateurs ne pouvant pas utiliser de téléphones ou installant des applications, ainsi qu’une gestion efficace des accès externes, AuthSezam complète parfaitement la solution de Microsofr Entra ID.

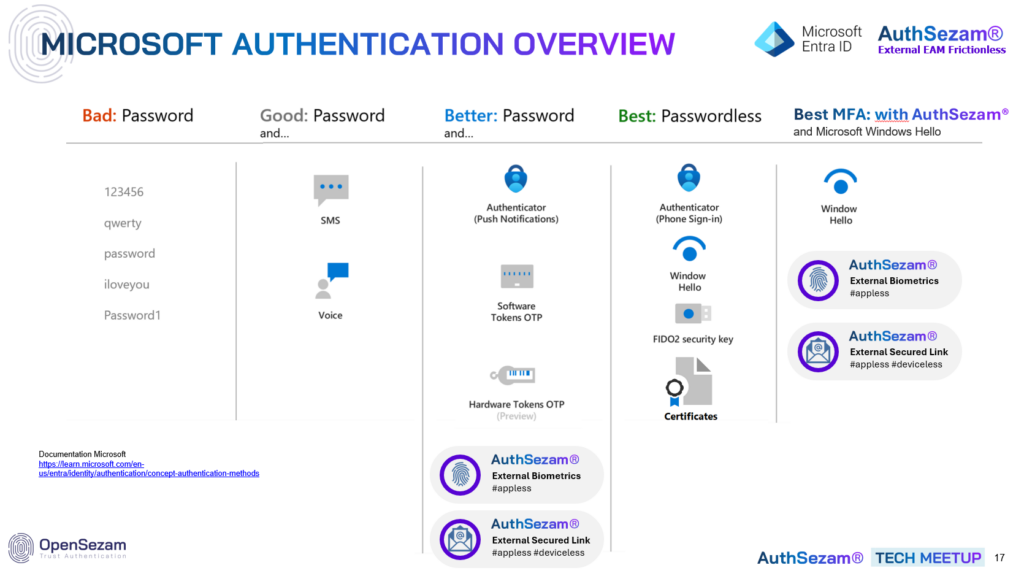

Deux types de facteurs d’Authentification Externes de AuthSezam en tant que Entra ID External method (EAM)

AuthSezam propose deux solutions sécurisées pour le second facteur d’authentification externe.

La première utilise des signatures biométriques avancées, telles que la reconnaissance faciale, les empreintes digitales ou la commande vocale, directement sur l’appareil sans nécessiter l’installation d’applications supplémentaires.

La seconde repose sur des liens sécurisés, idéaux pour vérifier l’authenticité des utilisateurs et assurer la validité des adresses email, notamment dans les environnements de sous-traitance.

Une alternative robuste pour les utilisateurs qui ne peuvent pas utiliser Microsoft Authenticator.

Combinée à Windows Hello, la solution AuthSezam offre la stratégie « MFA Passkey » la plus intuitive et la plus robuste du marché.

« Notre R&D, composée d’experts en cryptographie, en cybersécurité et en intelligence artificielle, a conçu un système d’authentification forte par biométrie multimodale pour tous. Simple à déployer et universel il s’adapte aussi bien aux standards qu’à vos systèmes legacy »

Renforcez la sécurité avec les IA AuthSezam

Des IA de détection de fraude de 1er niveau, peuvent être déployées pour renforcer la détection de fraudes avancées au moment de l’authentification.

Des IA de détection de fraude de 1er niveau, peuvent être déployées pour renforcer la détection de fraudes avancées au moment de l’authentification.

Champ d’application : Supervision des menaces au moment de la connexion

Environnement du navigateur : Supervision des caractéristiques du navigateur, telles que les plugins installés, les configurations spécifiques et les schémas de comportement.

Appareil : Analyse des comportements et des caractéristiques de l’appareil utilisé pour accéder au système. Cela inclut la fréquence d’utilisation, les changements de localisation (IP), et les schémas de connexion inhabituels. Ces analyses permettent de détecter des anomalies et des comportements suspects qui ne seraient pas détectés par les méthodes de sécurité traditionnelles.